|

几年前,网络上的黑客圈内盛传,许多公司的来源码遭窃,甚至连知名安全软件的来源码都已经可以公然在网络上买到。这听起来不禁让人有点胆颤心惊,其中的缘由,据说是因为当时无线网络开始盛行,许多企业由于尚未对无线网络安全做出有效的管理,便因此遭到了入侵与破坏。

忘了要安内

不管是安装防火墙、入侵检测系统等等,企业的着眼点往往是放在外部的威胁上,企业网内部的安全管理,就常常被忽略了。从上一段的例子可以了解到,随着网络技术的演进,整个网络世界已与以前大大不同,不再只是单纯的有线环境,网络控管也变得较为困难。

此前,企业习惯于攘外再安内的原因是,以往对于企业网络的攻击主要来自于企业外部,所以企业习惯先部署防御外在威胁的安全架构,如防火墙、入侵检测系统等;然而现今的网络攻击模式,如间谍软件等,都是先在企业内部网络进行档案破坏或密码解译等动作,更有甚者是在之后再将企业内部信息打包送出,这种攻击模式已经变成一种新的趋势。因此,企业网络安全要做得透彻,应该要从连上网络的那一刻便开始注意。

企业控管有三大层面,除了管制使用者能否上网之外,接下来要管制使用者的上网行为,让其符合公司的安全规范;最后一个部份则是分层管理,也就是针对使用者取得内部网络使用授权之后的资源管理,像是每个部门都应该受到不同的权限要求与保障。

零时差攻击所造成的惨剧

所谓的零时差攻击(Zero-Day Attack)意指从安全漏洞发生时到自动攻击开始的时间急遽缩短,由于类似浏览器攻击的模式大幅增加,企业网络常因员工不慎上了恶意网站而导致单机被植入后门程序,企业网络系统也常因此受到影响。

我们见到许多恶意软件作者在“空窗期”(辨识出恶意软件并提供修补程序之前)试图感染计算机,此趋势似乎一直延续至今。即便企业已经部署了所有必要的防火墙、入侵检测系统、病毒防护程序等,此类利用 WMF 弱点的零时差攻击就足以让企业 IT 管理者头痛不已。

越来越多的员工现在都使用笔记本电脑在家工作,或是出差时在旅馆或机场内工作。不过一个非常重要的环节却可能被忽略:公司网络内部的接入控制。因此在员工直接联机到企业内部网络时,审慎控制接入流程 (包括员工的身份认证、检查 PC或笔记本电脑的安全状态等) 是非常重要的。不过,Gartner 最近的报告指出,即使最好的企业也只能控制大约 80%的网络端点 (员工的笔记本电脑/PC)。

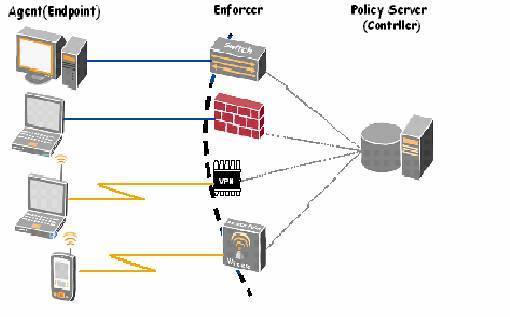

UAC的概念与管理(见下图)

图1-UAC基础构架

所谓UAC (Unified Access Control,统一接入控制) 是产业级的协同研究成果,可以协助保证每一个接入点在进入网络前皆符合网络安全规范,每个使用者要先取得PC及其它装置的接入权限才能进入特定的网络。UAC的解决方案保证端点设备在接入网络前是完全遵循已建立的安全策略,并确保不符合安全策略的设备无法接入该网络、并设置可补救的隔离区供端点修正网络政策,或限制其可接入的资源。

(参考链接: http://security.ccidnet.com/art/782/20070228/1026619_1.html)

|